NTT Communications Selects FortiWeb-VM to Secure Its Cloud Based Services

Source:: Fortinet

NTT Communications Selects FortiWeb-VM to Secure Its Cloud Based Services

Source:: Fortinet

NTT Communications Selects FortiWeb-VM to Secure Its Cloud Based Services

Source:: Fortinet

By Peter Romness It seems fitting that I think differently during National Cyber Security Awareness Month (NCSAM). When I normally think of protecting the homefront I think of homeland security, our military and government but this month really got me thinking about my family and their safety online. I think about enterprise security all day long for work, but considering the overall theme of the month, “Stop, Think, Connect,” I started focusing on the security of my home network. I have access to […]

Source:: Cisco Security Notice

By Peter Romness It seems fitting that I think differently during National Cyber Security Awareness Month (NCSAM). When I normally think of protecting the homefront I think of homeland security, our military and government but this month really got me thinking about my family and their safety online. I think about enterprise security all day long for work, but considering the overall theme of the month, “Stop, Think, Connect,” I started focusing on the security of my home network. I have access to […]

Source:: Cisco Security Notice

By Peter Romness Did you know that October is National Cyber Security Awareness Month ? Here at Cisco, we understand how important cybersecurity is in today’s interconnected world. Because the Internet touches an increasingly large part of our lives, it’s necessary to engage and educate the public about how to stay protected. While we highlight the importance of cybersecurity in October, at Cisco we have initiatives and programs in place to make sure the education continues throughout the rest of the year as well. We start from the […]

Source:: Cisco Security Notice

By Peter Romness Did you know that October is National Cyber Security Awareness Month ? Here at Cisco, we understand how important cybersecurity is in today’s interconnected world. Because the Internet touches an increasingly large part of our lives, it’s necessary to engage and educate the public about how to stay protected. While we highlight the importance of cybersecurity in October, at Cisco we have initiatives and programs in place to make sure the education continues throughout the rest of the year as well. We start from the […]

Source:: Cisco Security Notice

22.10.2015 | Autor: Siebert, Thomas , Christian Lueg

Tausende von Online-Shops, die auf eine veraltete Version der e-Commerce Plattform Magento setzen, wurden laut einem Bericht der Sicherheitsfirma Sucuri (https://blog.sucuri.net/2015/10/massive-magento-guruincsite-infection.html) vom 18.10.2015 mit Schadcode infiziert. Besuchern dieser Webseiten wird ein Exploit-Kit untergeschoben, um Bezahl- oder Login-Daten zu stehlen. Es handelt sich hierbei um die drittgrößte Angriffswelle, die die G DATA Sicherheitsexperten in diesem Jahr registrierten. Die Angriffe dauern allerdings noch an.

Verschiedene Exploit-Kits im Einsatz

Medienberichte, die sich auf einen Beitrag der Firma MalwareBytes (https://blog.malwarebytes.org/exploits-2/2015/10/new-neutrino-ek-campaign-drops-andromeda/) berufen, berichten ausschließlich von Angriffen über das Neutrino Exploit-Kit. Die G DATA SecurityLabs stellen allerdings bereits ab dem 17.10. eine erhöhte Anzahl von abgewehrten Angriffen der Exploit-Kits Nuclear und Angler fest. Die Angriffe über Nuclear fanden ausschließlich am 17.10. statt, während die Angriffe über Angler erst im Laufe des 18.10. abebbten. Am gleichen Tag begann eine massive Infektionswelle durch das Neutrino Exploit-Kit, welche weiterhin anhält.

Der Hersteller der Onlineshop-Software geht von veralteten Versionen aus, die von Betreibern weiterhin eingesetzt werden. Angreifer missbrauchen bekannte – aber in den alten Versionen noch nicht geschlossene – Sicherheitslücken, um die Shops mit dem Schadcode zu infizieren. Betreiber, die hiervon betroffen sind, sollten ihr Shopsystem umgehend aktualisieren.

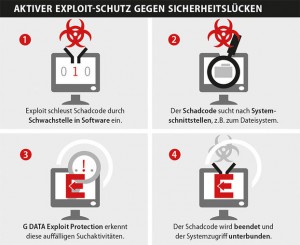

Ein Exploit-Kit ist ein Tool das, je nach Ausführung, eine Vielzahl von unterschiedlichen Angriffen auf Schwachstellen (Exploits) enthält. Besucht ein Nutzer eine manipulierte Webseite, wie im aktuellen Fall die Shops mit einem Magento-System, wird mit Hilfe des Exploit-Kits die Konfiguration des PCs auf Sicherheitslücken in Anwendungen hin überprüft (Browser, installierte Software oder Betriebssystem). Findet sich auf dem System eine Schwachstelle oder gar mehrere, wird ein passender Exploit an den Client gesendet, der die gefundene Sicherheitslücke ausnutzt, um danach unbemerkt weiteren Schadcode auf den angreifbaren Rechner zu laden (Drive-by-Infektion).

Das Ausnutzen von Software-Sicherheitslücken durch sogenannte Exploits ist für Cyberkriminelle mittlerweile die beliebteste Methode, um Computer mit Schadcode zu infizieren. Schadsoftware wird heute vor allem über Internetseiten, die von Cyber-Kriminellen manipuliert wurden, verbreitet. – Die Seiten-Betreiber ahnen davon meist nichts. Exploits suchen dabei gezielt nach Schwachstellen im System des Anwenders.

Mit G DATA wird das Ausnutzen einer Sicherheitslücke effektiv geblockt und das Ausführen der Schadcode-Infektion verhindert. Der Exploit-Schutz von G DATA überprüft das Verhalten der installierten Programme permanent auf Unregelmäßigkeiten. Wird ungewöhnliches Verhalten im Programmablauf festgestellt, blockiert die G DATA Sicherheitslösung den Angriffsversuch, stoppt den Eindringling und schlägt umgehend Alarm. Selbst vor bisher unbekannten Angriffen, sogenannten „Zero-Day-Exploits“, schützt der G DATA Exploit-Schutz.

[1] http://magento.com/security/news/important-security-update

G DATA Software AG – Lesen Sie mehr auf:

https://blog.gdata.de/artikel/g-data-exploit-schutz-wehrt-effektiv-angriffe-durch-infizierte-magento-shops-ab/

G DATA Lösungen erhalten Sie bei Ihrem G DATA Partner Oberberg-Online.

By Dan Hubbard ” We are happy to announce the final schedule for IRespondCon. A conference that we host at OpenDNS that is specifically designed for Incident Responders in Information Security. IRespondCon is a day of free training, presentations, and networking with some of the top engineers, instructors, and fellow responders all around how to better use freely available tools and open source to help defend. The Agenda (subject to minor changes is as follows): Lenny Zeltser, SANS Institute: How to Run Malware […]

Source:: Cisco Security Notice

By Dan Hubbard ” We are happy to announce the final schedule for IRespondCon. A conference that we host at OpenDNS that is specifically designed for Incident Responders in Information Security. IRespondCon is a day of free training, presentations, and networking with some of the top engineers, instructors, and fellow responders all around how to better use freely available tools and open source to help defend. The Agenda (subject to minor changes is as follows): Lenny Zeltser, SANS Institute: How to Run Malware […]

Source:: Cisco Security Notice

By Tom Powledge In Greek mythology, Sisyphus was a trickster king cursed with the eternal torment of fruitless labor. As punishment for his hubris and wile, Zeus condemned this hapless figure to the unending task of pushing a boulder up a mountain. Once he reached the top, the boulder would fall back down. And he would begin again. And again. Every day. Forever. I suspect that it will not be a great imaginative leap for those of you in the in the information […]

Source:: Cisco Security Notice