V15r1 ist da!

Mit dem aktuellen Release läuft der Hersteller-Support für alle Versionen vor V13 aus. Kunden mit Software-Service sollten nun auf eine aktuelle Fassung updaten. Sprechen Sie uns gerne dafür an.

Das Support-Ende mag der wichtigste Grund für eine Aktualisierung sein, aber es gibt eine Vielzahl anderer guter Gründe für den Einsatz einer Innovaphone-Lösung. Innovaphone ist nämlich nicht nur Hersteller einer Telefonielösung, sondern bietet mit der myApps Plattform ein breites Spektrum an Business-Anwendungen, die auf der schlanken, modernen und sicheren Basis aus Deutschland laufen.

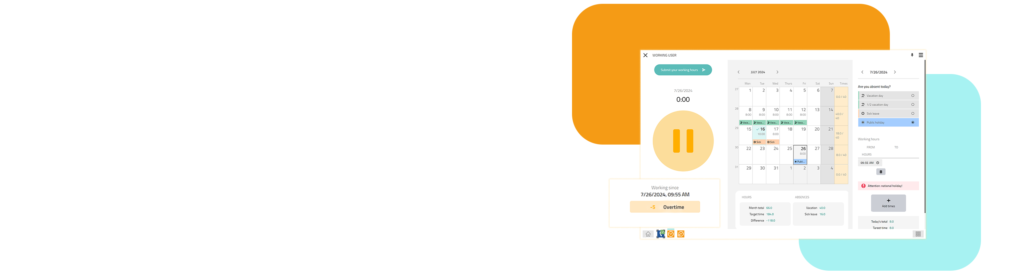

Zeiterfassung ist gesetzlich vorgeschrieben.

Innovaphone hat dazu die Working App im Portfolio. Damit können alle Mitarbeitenden – ob am Rechner, oder am Smartphone – Ihre Arbeits- und Pausenzeiten rechtssicher erfassen. Neu in der V15r1 : Manager können Arbeitszeiten prüfen, optimiertes Arbeitszeitkonto mit Historie, Nutzer können ihre Abwesenheiten für mehrere Tage eintragen, nicht mehr aktive Mitarbeiter können archiviert werden und optimierte User Replikation neuer Mitarbeiter

Projektmanagement leicht gemacht.

Agiles Projektmanagement für Projekte jeder Größe. Planen, Durchführen, Dokumentieren. Die Projects App bringt alle Infos und Beteiligten an einem Ort zusammen. Organisieren Sie Projekte, erstellen Sie Vorlagen für wiederkehrende Aufgaben und brechen Sie komplexe Abläufe auf einzelne Tasks herunter – mit klaren Vorgaben, Verantwortlichen und Fälligkeiten. Eine übersichtliche Board-Ansicht sorgt in Echtzeit für Transparenz über den Status von Aufgaben und Projekten. Eine Schnittstelle zu Connect ermöglicht zudem die transparente Kommunikation zu einzelnen Projekten, Sprints oder Tasks.

Übrigens: Beim ersten Öffnen der Projects App wird automatisch ein Einführungs-Projekt erstellt. Dort werden die wichtigsten Funktionen Schritt für Schritt erklärt – so finden Sie sich schnell zurecht!

Lokale KI für Ihr Unternehmen.

Die Erleichterung bei der täglichen Arbeit durch die Einbindung Ihres eigenen Wunsch LLMs bei Bedarf sogar absolut DSGVO-konform! Durch Schnittstellen zu innovaphone App Services (Call List, Contacts, Softphone, Search) greifen Sie obendrein kinderleicht auf Informationen aus Ihrer myApps Umgebung zu und arbeiten so noch produktiver. Die Suchverläufe und -ergebnisse werden in der Assistant App gespeichert, sodass Sie auch zu einem späteren Zeitpunkt jederzeit Zugriff darauf haben.

Social Intranet im eigenen Hause.

Die connect App ist die interaktive Lösung für effiziente Teamkommunikation und kann de interne E-Mail-Flut deutlich eindämmen. Sie ist digitales Schwarzes Brett, interaktive Plattform zum Informationsaustausch und Arbeitstool gleichzeitig. Neu in der V15r1:

Nutzen Sie gängige PBX Funktionalitäten nun auch direkt in der Connect App: Durch die integrierte Präsenz sehen Sie ab sofort auf einen Blick, wer online ist. Brauchen Sie eine schnelle Antwort? Kein Problem – starten Sie Anrufe jetzt direkt aus der Connect App! Sie schreiben lieber, als zu Telefonieren? Dann ist der integrierte Chat genau das Richtige für Sie! Neben Diskussionen in Form von Posts und Antworten können Sie mit dem Chat nun auch Direktnachrichten an andere Nutzer oder Gruppen schicken.

Tipp: Geben Sie die Connect App Ihrer myApps Instanz als Shared Service frei und vereinfachen Sie so die Kommunikation über Unternehmensgrenzen hinweg!

Videokonferenzen vom eigenen Netz – DSGVO-konform und aus Deutschland.

Die Conferencing App gibt es zwar schon eine Weile, aber angesichts der turbulenten Entwicklung der Weltlage ist der Schutz der eigenen Kommunikation möglicherweise wichtiger, denn je.

Sicherheit und Datenschutz „made in Germany“

innovaphone unterliegt nur deutschem und EU-Recht

innovaphone unterliegt nur deutschem und EU-Recht

Als deutsches Unternehmen unterliegt innovaphone nur der deutschen und europäischen Gerichtbarkeit und kann somit 100 % DSGVO-Konformität und maximalen Datenschutz garantieren.

Datenverarbeitung ausschließlich auf Servern in der EU

Datenverarbeitung ausschließlich auf Servern in der EU

Die innovaphone Cloud-Lösung wird in hochsicheren europäischen Rechenzentren betrieben und gewährleistet höchste Datensicherheit nach europäischen Datenschutzstandards.

Volle digitale Souveränität

Volle digitale Souveränität

Mit innovaphone müssen Sie Ihre sensiblen Daten nicht in die Cloud schicken, sondern können sie auch lokal bei Ihnen vor Ort (On-Premises) oder im Rechenzentrum Ihrer Wahl speichern und verarbeiten.

Aktuellste Sicherheitsmechanismen immer on board

Aktuellste Sicherheitsmechanismen immer on board

innovaphone gewährleistet Sicherheitsmechanismen (Zwei-Faktor-Authentifizierung, Reverse Proxy, Session Boarder Controller uvm.), die immer auf dem neuesten Stand sind und bestmöglichen Schutz bieten.

Individuelle Sicherheitseinstellungen on top

Individuelle Sicherheitseinstellungen on top

Meeting-Räume sind durch zusätzliche Sicherheitsfunktionen geschützt wie optionale

Weitere Highlights der V15r1 sind:

Weitere Highlights der V15r1 sind:

- Conference App: Nun auch für Ad-Hoc-Konferenzräume verfügbar

- Connector for Microsoft365: Kalendereinträge direkt aus Microsoft in die Präsenzanzeige übertragen

- DECT-OTA: Verwaltung von innovaphone DECT Handsets ganz drahtlos „Over the air“ (OTA)

- IPVA: Systeme komplett redundant aufbauen und betreiben

- Neues in myApps: Neues UI, System-Farbeinstellungen, Intro für Onboarding, zwei neue Spracheinstellungen und Logging Funktion in der Devices App

- Quotations: Ihr smarter Onlinekalkulator – umfassende Lösung für die Preiskalkulation und Projektmeldung

- Remote Control App: Fernzugriff jetzt auch mit externen Teilnehmern möglich

- Switchboard App: Rufumleitungen mit farbiger Beschriftung für BLF und Durchbrechen von Umleitungen

- TechAssist App: Filtermöglichkeit in der Testübersicht, Badgecount mit der Anzahl an fehlgeschlagenen Tests, Schnittstelle zu anderen Monitoring Systemen, OneTime Tests und Wertespeicher für Tests

- Virtual Background: Individuelles Anpassen des Hintergrunds in Videoanrufen oder -konferenzen

Live-Demo, Beratung und Umsetzung machen wir sehr gerne für Sie. 02261 9155050