KMU als Zielscheibe: Warum kleine Unternehmen bevorzugte Ziele von Cyberangriffen sind

„Warum sollten wir angegriffen werden?“ – Diese häufig gehörte Aussage aus dem Mittelstand verdeutlicht ein gefährliches Missverständnis über die aktuelle Bedrohungslage im Cyberspace.

Die Realität sieht anders aus: Kleine und mittlere Unternehmen (KMU) geraten deutlich häufiger ins Visier von Cyberkriminellen als Großkonzerne. Was viele Geschäftsführer und IT-Verantwortliche nicht ahnen – ihre vermeintliche Unsichtbarkeit macht sie zu besonders attraktiven Zielen.

Alarmierende Zahlen aus dem aktuellen Bedrohungsreport

Der Global Threat Intelligence Report für das erste Halbjahr 2024 liefert beunruhigende Erkenntnisse: KMU müssen sich durchschnittlich gegen 40 Angriffsversuche pro Benutzer wehren – ein neuer Höchstwert in der Cybersecurity-Geschichte.

Besonders stark betroffen sind Unternehmen in Europa, Kanada und den USA. Die Angriffsmethoden werden dabei immer raffinierter: Neben klassischen Phishing-Attacken und Ransomware setzen Cyberkriminelle vermehrt auf täuschend echte Deepfake-Impersonationen.

Die fatalen Schwachstellen kleiner Unternehmen

Warum haben es Hacker ausgerechnet auf den Mittelstand abgesehen? Die Gründe liegen in strukturellen Schwächen, die KMU besonders verwundbar machen:

Begrenzte Ressourcen für IT-Sicherheit: Während Großunternehmen über eigene Cybersecurity-Teams und millionenschwere Budgets verfügen, müssen sich KMU oft mit Basis-Lösungen begnügen. Komplexe Abwehrsysteme sind schlichtweg nicht finanzierbar.

Unklare Verantwortlichkeiten: In vielen mittelständischen Betrieben fehlen klare Prozesse und Zuständigkeiten für IT-Sicherheit. Wer ist verantwortlich, wenn ein verdächtiger Link auftaucht? Wie läuft die Meldekette bei einem Vorfall ab? Diese Unklarheiten schaffen gefährliche Sicherheitslücken.

Veraltete Technologie: Während Konzerne regelmäßig ihre IT-Infrastruktur modernisieren, arbeiten viele KMU noch mit veralteten Systemen. Diese bieten Angreifern oft bekannte Schwachstellen, die leicht auszunutzen sind.

Der Mythos der Unsichtbarkeit: Der wohl größte Irrtum ist die Annahme, als kleines Unternehmen nicht interessant genug für Cyberkriminelle zu sein. Diese Denkweise unterschätzt die moderne Realität der Cyberkriminalität massiv.

Automatisierte Angriffe machen jeden zum Ziel

Die Zeiten, in denen Hacker ihre Ziele manuell auswählten, sind längst vorbei. Moderne Cyberkriminelle setzen auf automatisierte, KI-gestützte Angriffswellen, die das gesamte Internet nach verwundbaren Systemen durchkämmen.

Für diese automatisierten Systeme ist die Unternehmensgröße irrelevant – sie suchen nach dem Weg des geringsten Widerstands. Und genau hier punkten KMU aus Sicht der Angreifer: Sie sind schneller zu kompromittieren, bieten weniger Widerstand und versprechen dennoch lohnende Beute.

Fazit: Umdenken ist überlebenswichtig

Die Vorstellung, als kleines Unternehmen unter dem Radar der Cyberkriminellen zu fliegen, ist nicht nur falsch – sie ist gefährlich. KMU müssen erkennen, dass sie nicht trotz, sondern gerade wegen ihrer Größe zu bevorzugten Zielen geworden sind.

Der erste Schritt zu mehr Sicherheit beginnt mit der Einsicht: Jedes Unternehmen, unabhängig von seiner Größe, steht im Fadenkreuz der Cyberkriminellen. Nur wer diese Realität akzeptiert, kann angemessene Schutzmaßnahmen einleiten.

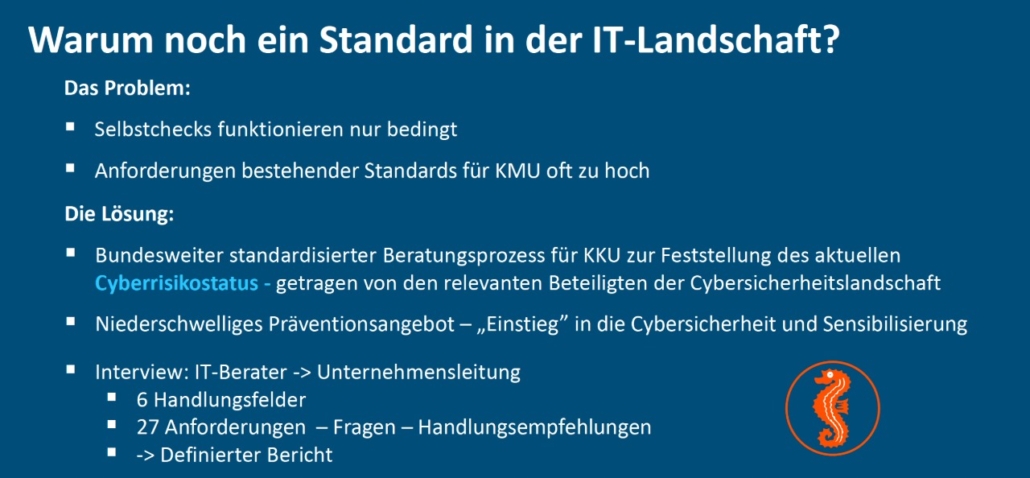

Eine Lösung: Das Cybersense KMU-Bundle

Um das Thema „Angriffs- und Einbruchserkennung“ schnell, wirksam und bezahlbar vom Tisch zu bekommen, empfehlen wir das KMU-Bundle unseres Partners Cybersense.

Für umgerechnet EURO 830,56 netto im Monat (36 Monate Laufzeit, EURO 29.900,00 für den managed Service 10×5, Beratung, Workshop, Customizing, 2 Decoys, Breadcrumbs für KMU bis 200 User- optional zubuchbar: weitere Decoys, Cybersense Logmanagement, Cybersense SOAR) – das ist oft weniger, als ein Dienstwagen-Leasing kostet – bekommen Sie eine zuverlässige und bewährte Lösung aus Deutschland. Vielfach konnte Cybersense bereits unter Beweis stellen, dass Angriffe gestoppt werden konnten, als Firewall, Endpoint-Security & Co. von etablierten Herstellern bereits überwunden waren.

Demo gewünscht? Das organiseren wir kurzfristig. Anruf unter 02261 9155050 genügt.

Direkt auf Nummer sicher gehen und bestellen, weil Cybersense in der Praxis bewährt ist? Dann hier buchen: