Es gibt aktuell drei Schlüsselbereiche, in die Angreifer investieren: KI-basierte Malware-Erstellung, selbstlernende Malware-Schwärme und automatische Malware-Bereitstellung.

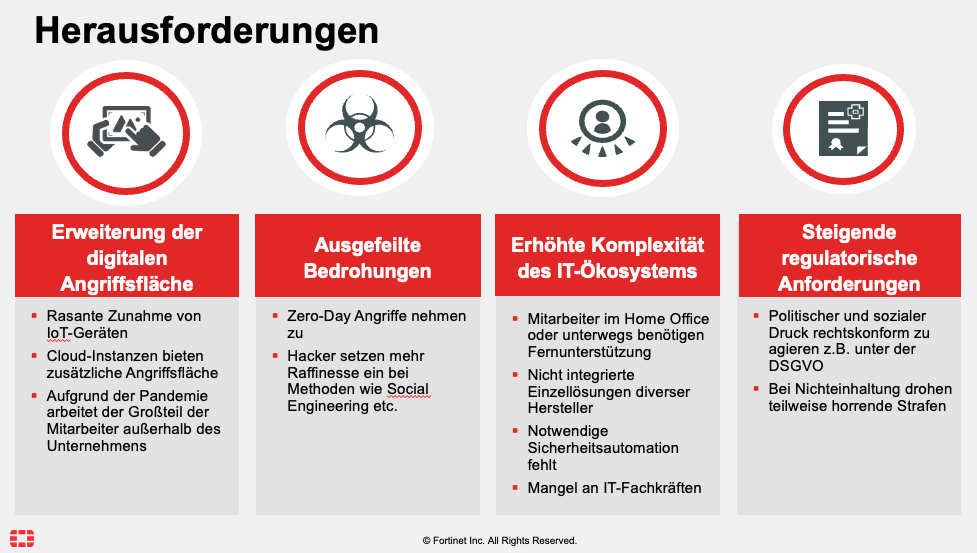

Das ist eine große Herausforderung für IT-Abteilungen. Bei ohnehin bereits dünner Personaldecke und insbesondere knapper Verfügbarkeit von Security-Spezialisten kommt dann oftmals noch eine Vielzahl unterschiedlicher Geräte mit jeweils eigener Bedienphilosophie dazu, die für Sicherheit im Netzwerk sorgen sollen.

Um diesen Herausforderungen zu begegnen, ist eine flexible Plattform nötig, die einen Plug-and-Play-Ansatz unterstützt. Am wichtigsten ist, dass die Kunden die Prozesse so weit wie möglich automatisieren können.

Wie wäre es, wenn sich alle Security-Geräte – externe und interne Firewalls, Mail-Security-Gateway, Switches, Sandbox, Web-Appliaction Firewall, Endpoint & Co. – von der Bedienoberfläche her gleichen?

Wie wäre es weiterhin, wenn all diese Geräte in Echtzeit miteinander kommunizieren und miteinander interagieren?

Und wie wäre es, wenn das alles noch live mittels FortiGuard Services up-to-date gehalten wird? Mit Daten von weltweit verteilten Sensoren?

Die Fortinet Security Fabric bietet als Meshed Security Architecture umfassende Transparenz, um fortgeschrittene Angriffe über die gesamte Angriffsfläche hinweg zu identifizieren, integrierte KI-gesteuerte Sicherheitslösungen, die alle zusammenarbeiten, um Schutz zu bieten, und sie ermöglicht es Unternehmen, eine automatisierte und koordinierte Reaktion auf Bedrohungen zu erreichen. Dies sind die wichtigsten Voraussetzungen für den Aufbau einer effektiven Strategie zum Schutz der eigenen Infrastruktur.

Als langjähriger Fortinet-Partner bieten wir Ihnen passende Lösungen mit folgenden Vorteilen:

- reduzierter Schulungsaufwand für Ihre Mitarbeitenden, da alle Verwaltungsoberflächen sich gleichen

- Kommunikation der Geräte im Netzwerk in Echtzeit, um Sicherheitsvorfälle unmittelbar überall sichtbar zu machen und Regelwerke netzintern und automatisiert in Echtzeit überall auszurollen

- ein großes Team hunderter Security Ingenieure von FortiGuard, sowie AI (künstliche Intelligenz) und ML (Machine Learning) reagieren schnellstens und stellen Sicherheitsupdate quasi in Echtzeit bereit – unterstützt durch weltweit verteilte Instanzen

- bewährte Technologie, die in vielen Kundenumgebungen bereits erfolgreich eingesetzt wird

- Unser Security-Team vor Ort als Backup für Ihr Personal, oder als Dienstleister für eben diese Services

- sehr gute Kontakte zu unseren Herstellerpartnern, um im Falle eines Falles schnell reagieren zu können

- konzeptionelle Beratung, um die für Sie effektivste Lösung zu finden

Vereinbaren Sie noch heute einen Gesprächstermin mit uns unter 02261 9155050, oder via E-Mail an vertrieb@oberberg.net

Download Checkliste Download eBook