Unser Partner G DATA hat in die Glaskugel geschaut und die Trends der IT-Sicherheit für 2019 beleuchtet. Eine kurze Zusammenfassung beinhaltet diese Punkte:

Industrie als Angriffsziel

Gerade im produzierenden Umfeld gibt es einige lohnende und vermeintlich einfache Angriffsmöglichkeiten, wie z.B. die Unterbrechung von Versorgungswegen. Wer einen Zulieferer lahmlegt, gefährdet in Zeiten von lean production und just in time auch den eigentlichen Produktionsbetrieb. Manipulation von Produktionsdaten hat ungeahnte Auswirkungen, wenn z.B. Fertigungstoleranzen langsam heraufgesetzt werden und so für Folgeschäden sorgen können.

Ältere Anlagen sind meist gar nicht mehr zu patchen und mit Sicherheitsupdates zu versorgen. Hier hilft nur eine strikte Segmentierung und Abschottung vom restlichen Netzwerk.

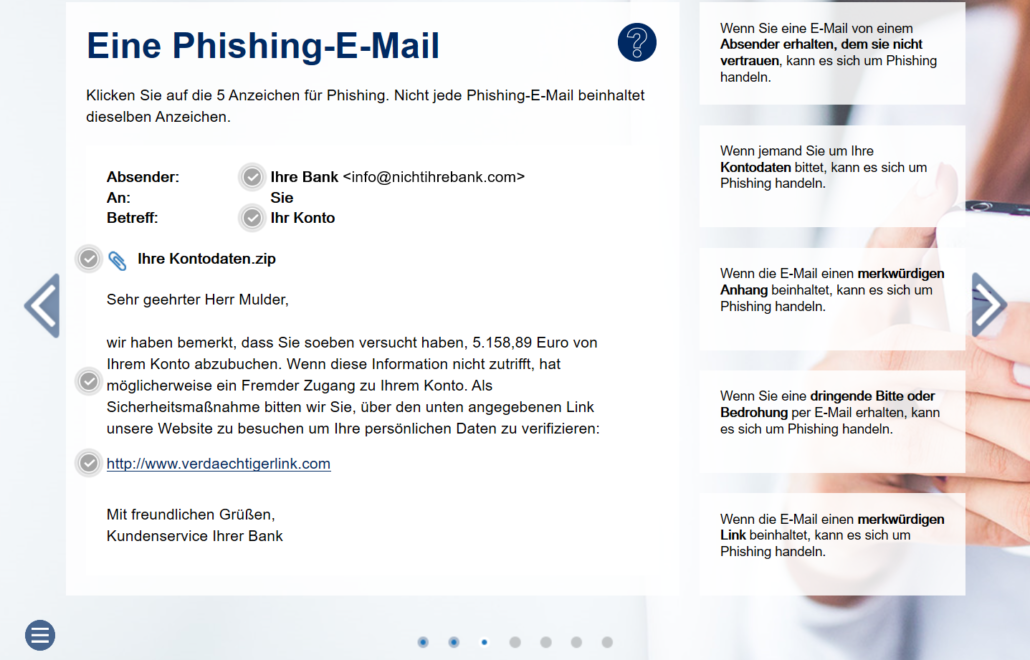

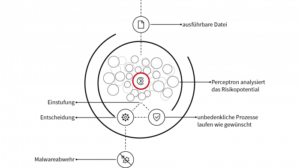

Neue Angriffsvarianten

Gerade im Bereich von Virenscannern wird häufig verhaltensbasierte Erkennung gesetzt, um Malware zu identifizieren. Was aber, wenn sich das Verhalten der Schädlinge nicht mehr wie gewohnt beobachten lässt, wenn beispielsweise nicht direkt nach dem Programmstart eine Aktion erfolgt? Hier sind die Hersteller gefordert, neue Erkennungsmethoden zu finden, wie z.B. die DeepRay-Technologie unseres Partners G DATA, zu der wir bereits einen Artikel veröffentlicht haben.

Handarbeit statt automatisierter Attacken

Massenhafte Angriffswellen, die völlig automatisiert ablaufen, werden teils von gut recherchierten und manuell ausgeführten Attacken ersetzt bzw. ergänzt. Im Kern geht es hierbei darum, lohnende Ziele zu identifizieren und diese gezielt zu infizieren, um entsprechende Lösegelder zu erpressen.

Virtuelle Währungen

Krypto-Mining, das Schürfen virtuellen Geldes unter Ausnutzung fremder Rechen-Ressourcen, hat sich letztes Jahr bereits zu einem bemerkenswerten Problem entwickelt. Was aber wäre, wenn in Zeiten von hoch skalierbaren Cloud-Services ein Angreifer beispielsweise die AWS- oder Azure-Infrastruktur eines Unternehmens zu diesem Zweck kapern könnte? Das betroffene Unternehmen zahlt in dem Falle für immense Rechenleistungen, die aus der Cloud abgerufen werden.

Was passiert in Sachen DSGVO?

Wir sehen gerade die ersten Urteile aufgrund von Verstößen gegen die DSGVO, wie z.B. im Falle eines Krankenhauses in Portugal, das mit einer Strafe in Höhe von EURO 400.000 belegt wurde. Bei anderen in 2018 bekannt gewordenen Datenpannen, wie z.B. der Marriott-Hotelgruppe, stehen die Urteile noch aus. Wer also noch Hausaufgaben zu erledigen hat, ist gut beraten, jetzt zügig damit zu starten.

Den gesamten Beitrag unseres Partners G DATA finden Sie hier.

Bei Fragen zum Thema, sind wir für Sie da: