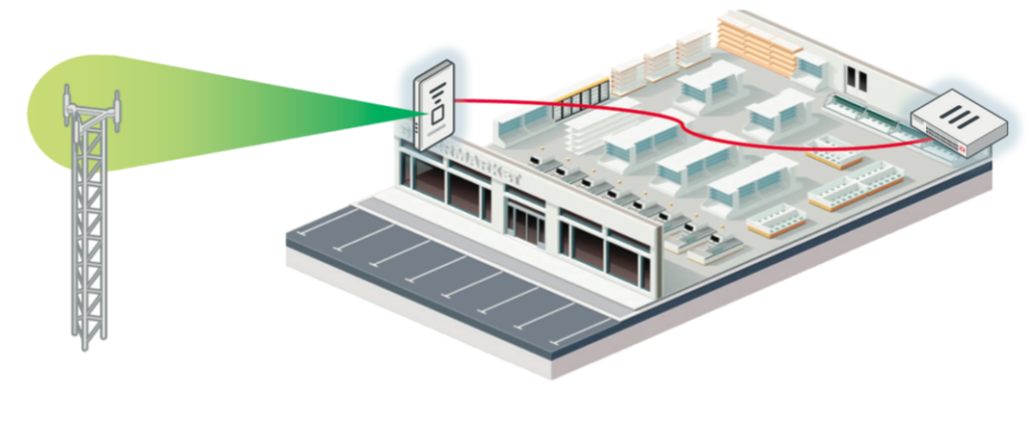

SD-WAN verspricht Flexibilität, Kostenoptimierung und Einfachheit bei der Anbindung des Unternehmens ans Netz. Was steckt aber eigentlich dahinter? Beim Software Defined WAN nutzen wir parallel Internetanbindungen unterschiedlicher Güte für die jeweils optimale Performance. Anwendungen, die unbedingt verfügbar sein müssen, wie z.B. Standortverbindungen von Produktionssystemen, werden über die hochpreisigere, aber deutlich höher verfügbare Anbindung (z.B. O.NET Connect Ethernet) gesendet, wogegen normaler Surf-Traffic beispielsweise die parallel vorhandene O.NET xDSL Anbindung nutzt.

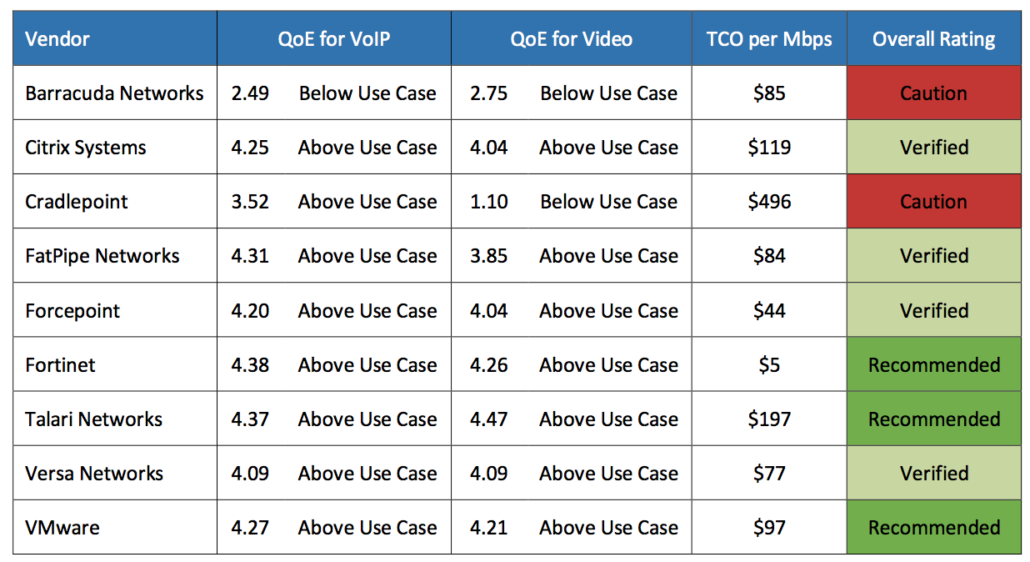

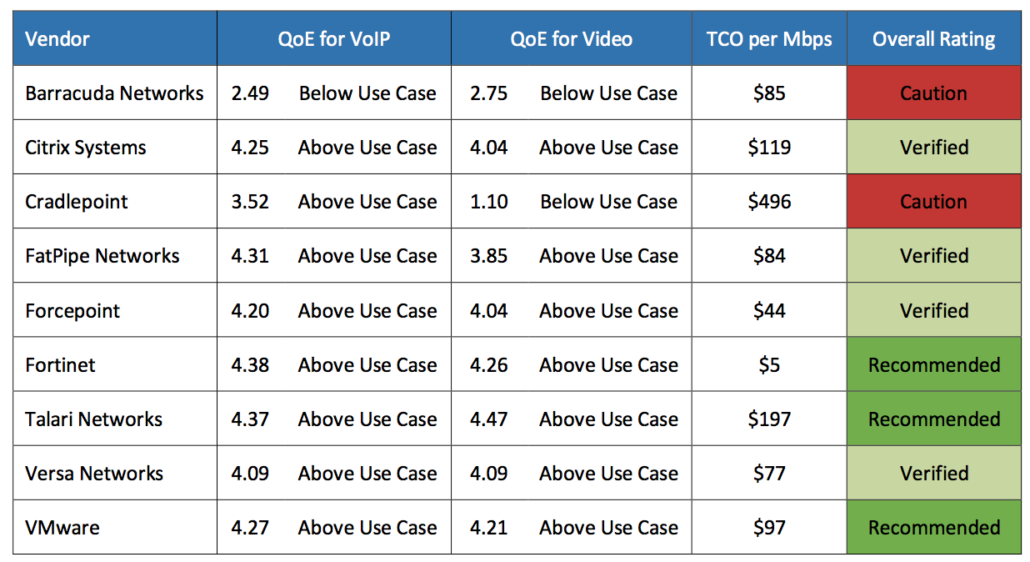

Betrachten wir das Thema SD-WAN bei verteilten Standorten detaillierter, so tritt diese Lösung immer häufiger an die Stelle von teuren MPLS-Konstrukten. Da hier jedoch das öffentliche Internet genutzt wird, ist insbesondere das Thema Sicherheit mit zu beachten. Die SD-WAN Lösung unseres Partners Fortinet hat eine Empfehlung der unabhängigen NSS-Labs erhalten und ist zudem noch die preiswerteste Variante (TCO per MBit/sec) der verglichenen Anbieter.

Die native Next Generation Firewall-Integration senkt das Risiko der Multi-Anbindungen deutlich und bietet Schutz auf höchstem Niveau, wie diverse NSS-Labs Tests dokumentieren.

Unsere SD-WAN Lösung bietet – kurz zusammengefasst – folgende Features und Vorteile:

- Applikationserkennung von über 3000 Anwendungen und Sub-Anwendungen mit granularer Visibilität

- intelligente Wege-Erkennung und Monitoring von Anwendungspfaden mit automatischem Fail-Over zum bestmöglichen Weg

- Eine einzige Verwaltung- und Monitoring-Oberfläche, dadurch einfachere Einführung und simpler Betrieb

- Reduzierung von Komplexität und TCO durch Verwendung einer einzigen Lösung für Security und SD-WAN

- Performance-Verbesserung durch Priorisierung geschäftskritischer Anwendungen und z.B. direktem Internetzugriff in Zweigstellen

- Reduzierung laufender Kosten durch Migration von MPLS zu Multi-Breitband-Anbindungen (z.B. Ethernet, xDSL, LTE, etc.) mit SD-WAN

Weitergehende Details und Videos (englische Sprache) finden Sie auf der entsprechenden Seite unseres Partners Fortinet hier.

Das Thema Sicherheit von SD-WAN Lösungen beleuchtet Fortinet in diesem Blog-Artikel.

SD-WAN aus Oberberg gibt es bei uns: